공격 분석(3부)

이 시리즈의 2부에서는 피해자의 네트워크를 공격하는 데 필요한 모든 정보를 제공했습니다.

돈 파커

이 시리즈는 네트워크 취약점을 기반으로 합니다. 이 기사에서는 정찰부터 열거, 네트워크 서비스 악용, 알림 악용 전략까지 실제 공격을 소개합니다.

이러한 모든 단계는 데이터 패킷 수준에서 관찰된 후 자세히 설명됩니다. 패킷 수준에서 공격을 관찰하고 이해하는 능력은 시스템 관리자와 네트워크 보안 담당자 모두에게 매우 중요합니다. 방화벽, 침입 탐지 시스템(IDS) 및 기타 보안 장치의 출력은 항상 실제 네트워크 트래픽을 확인하는 데 사용됩니다. 패킷 수준에서 보고 있는 내용을 이해하지 못한다면, 지금까지 사용해 온 모든 네트워크 보안 기술은 아무런 의미가 없습니다.

사이버 공격을 시뮬레이션하는 데 사용되는 도구는 다음과 같습니다.

아이피아이

TFTP 클라이언트

FU 루트킷

설정 단계

오늘날 인터넷에는 다양한 스캐닝 활동이 있으며, 바이러스와 같은 웜 및 기타 악성 프로그램의 활동은 말할 것도 없습니다. 이러한 모든 것들은 잘 보호된 컴퓨터 네트워크에는 무해한 소음일 뿐입니다. 우리가 주목해야 할 것은 의도적으로 컴퓨터 네트워크를 공격하는 사람입니다. 이 기사에서는 공격자가 이미 피해자를 공격했고 피해자의 IP 주소와 네트워크 주소를 찾는 등 사전 조사를 수행했다고 가정합니다. 이 공격자는 해당 네트워크와 관련된 이메일 주소 등의 정보를 악용하려고 시도했을 수도 있습니다. 공격자가 스캐닝, 열거 및 스푸핑 작업을 수행한 후 네트워크에 들어갈 방법을 찾았지만 들어갈 수 없는 경우 이러한 유형의 정보가 매우 중요합니다. 그가 수집한 이메일 주소는 이메일의 링크를 통해 사용자를 악성 웹사이트로 초대하여 클라이언트 측 공격을 시도하는 데 유용할 것입니다. 다음 기사에서는 이러한 유형의 공격에 대해 소개합니다.

작동 원리

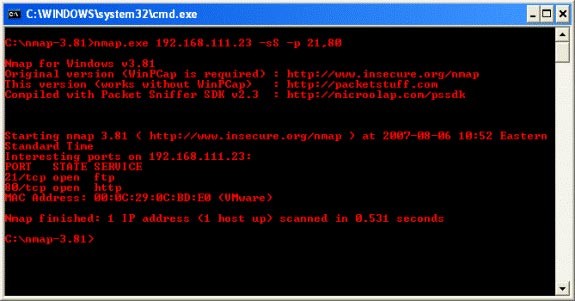

해커가 피해자 네트워크를 스캐닝하고 열거하는 과정을 관찰해야 합니다. 해커가 사용하는 첫 번째 도구는 Nmap입니다. Nmap은 IDS 시그니처가 비교적 적지만 여전히 매우 유용하고 널리 사용되는 도구입니다.

위에 표시된 작은 화면에서 해커가 사용한 구문을 통해 해커가 Metasploit Framework를 통해 사용할 수 있는 몇 가지 익스플로잇을 가지고 있기 때문에 포트 21과 80을 선택했다는 것을 알 수 있습니다. 그뿐만 아니라 그는 시스템 서비스와 프로토콜도 아주 잘 이해하고 있었습니다. 그는 가장 흔히 사용되는 포트 스캔 유형인 SYN 스캔을 사용하고 있다는 것이 매우 분명합니다. 또한 포트에서 수신 대기 중인 TCP 서비스가 SYN 패킷을 받으면 SYN/ACK(응답) 패킷을 다시 보내기 때문에 이런 현상이 발생합니다. SYN/ACK 패킷은 서비스가 실제로 연결을 수신하고 기다리고 있음을 나타냅니다. 그러나 UDP의 경우는 이와 다릅니다. UDP는 DNS와 같은 서비스에 의존합니다(DNS도 TCP를 사용하지만 대부분의 거래에는 주로 UDP를 사용합니다).

아래에 나열된 구문은 Nmap이 보낸 패킷에서 수집한 출력이지만, 더 정확히는 SYN 스캔을 수행한 결과로 수신한 패킷에서 수집한 출력입니다. 표면적으로는 FTP와 HTTP 서비스가 모두 제공되는 것처럼 보입니다. 우리는 MAC 주소에 관심이 없으므로 무시하겠습니다. Nmap과 같은 도구는 오류가 발생하기 쉽지 않으므로 정확성을 보장하기 위해 패킷 수준에서 정보를 검증하는 데 적합한 경우가 많습니다. 그뿐만 아니라, 피해자 네트워크에서 반환 패킷을 관찰하여 해당 위치에서 아키텍처, 서비스 및 호스트 정보를 수집할 수도 있습니다.

패킷을 찾아보세요.

오늘날에는 패킷을 파헤쳐 운영 체제 유형, x86이나 SPARC와 같은 아키텍처 정보 등의 필수 정보를 찾아내는 프로그램이 많이 있습니다. 그것만으로는 충분하지 않지만, 프로그램이 우리를 대신해 일을 하도록 하는 방법을 배울 때에도 중요합니다. 이를 염두에 두고 Nmap 패킷 추적을 살펴보고 피해자 네트워크에 대한 정보를 알아보겠습니다.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............위의 두 패킷에는 Nmap의 오픈 배치가 표시되어 있습니다. 이 악성코드가 하는 일은 피해자 네트워크에 ICMP 에코 요청을 보내는 것입니다. ICMP는 포트를 사용하지 않고 TCP/IP 프로토콜 스택에 내장된 ICMP 오류 메시지 생성기에 의해 관리되기 때문에 특정 포트에 해당 기능이 탑재되어 있지 않다는 것을 알 수 있습니다. 이 ICMP 패킷에는 고유한 번호(이 경우 38214)가 지정되어 TCP/IP 스택이 반환 트래픽을 조사하고 이전에 전송된 ICMP 패킷과 연관시키는 데 도움이 됩니다. 바로 위의 패킷은 ICMP 에코 응답 형태의 피해자 네트워크로부터의 응답입니다. 또한 문자열 번호 38214를 고려합니다. 이를 통해 해커는 해당 IP 주소 뒤에 컴퓨터나 네트워크가 있다는 것을 알 수 있습니다.

Nmap이 IDS 표기법을 사용하는 이유는 이러한 개방형 ICMP 패킷 시퀀스 때문입니다. 원하는 경우 Nmap에서 ICMP 호스트 검색 옵션을 비활성화할 수 있습니다. 피해자 네트워크의 ICMP 에코 응답 패킷 결과를 통해 어떤 유형의 정보를 얻을 수 있습니까? 사실, 네트워크를 이해하는 데 도움이 되는 정보는 많지 않습니다. 그러나 운영 체제와 관련된 영역에서는 여전히 예비 단계를 활용할 수 있습니다. 위 패키지에서는 필드를 채우는 데 걸리는 시간과 그 옆에 있는 값이 굵게 강조 표시되어 있습니다. 값 128은 이 컴퓨터가 아마도 Windows 컴퓨터라는 사실을 나타냅니다. TTL 값은 OS와 관련된 것이 무엇인지 정확히 알려주지는 않지만, 우리가 고려할 다음 패키지의 기초가 될 것입니다.

결론

이 1부에서는 Nmap을 사용하여 두 개의 특정 포트에 대한 공격에서 네트워크를 스캔하는 방법을 살펴보았습니다. 이 시점에서 공격자는 해당 IP 주소에 컴퓨터나 컴퓨터 네트워크가 있다는 것을 확실히 알게 됩니다. 이 시리즈의 2부에서는 이 패킷의 추적에 대한 연구를 계속하고, 얻을 수 있는 다른 정보가 무엇인지 알아보겠습니다.

이 시리즈의 2부에서는 피해자의 네트워크를 공격하는 데 필요한 모든 정보를 제공했습니다.

1부에서는 Nmap이 보낸 패킷 시퀀스를 여는 동안 관찰할 수 있는 정보를 보여드렸습니다. 전송 시퀀스는 컴퓨터나 네트워크에 IP 주소가 할당되었는지 확인하기 위해 ICMP 에코 응답으로 시작합니다.

Microsoft Teams 버전 확인 PowerShell 오류로 인해 불편함을 겪고 계신가요? 검증된 해결 방법을 통해 신속하게 문제를 해결하고, 모듈을 업데이트하고, 원활한 Teams 관리를 복원하세요. 더 이상 다운타임 걱정은 없습니다!

Chromebook에서 Microsoft Teams 로그인 오류가 발생하나요? 로그인 문제를 빠르게 해결하는 단계별 해결 방법을 알아보세요. 캐시 삭제, 앱 업데이트 등을 통해 원활한 팀워크를 경험해 보세요. 최신 Chrome OS에서 작동합니다!

Microsoft Teams 미디어 재생 오류 때문에 2026년 회의가 망쳐지고 있나요? 전문가가 제공하는 단계별 가이드를 따라 오디오, 비디오 및 공유 오류를 빠르게 해결해 보세요. 기술적인 지식은 필요하지 않습니다. 이제 원활한 협업을 경험해 보세요!

팀즈 회의에서 소그룹 회의실이 보이지 않아 답답하신가요? 팀즈에서 소그룹 회의실이 보이지 않는 주요 원인을 알아보고, 단계별 해결 방법을 따라 몇 분 안에 원활하게 작동하도록 하세요. 주최자와 참가자 모두에게 유용한 정보입니다!

"내 Teams 캘린더는 어디에 있나요?"라는 질문 때문에 답답하신가요? Microsoft Teams 동기화 문제를 단계별로 해결해 보세요. 캘린더 보기를 복원하고 간편하게 동기화하세요. 전문가 팁도 확인해 보세요!

Microsoft Teams ID 또는 계정 정보를 찾는 데 어려움을 겪고 계신가요? 이 단계별 가이드는 데스크톱, 웹, 모바일 등에서 Microsoft Teams ID와 계정 정보를 찾는 정확한 위치를 안내하여 원활한 공동 작업을 지원합니다.

Microsoft Teams에서 중요한 파일을 잃어버리셨나요? Microsoft Teams 휴지통의 정확한 위치를 확인하고, 저희가 알려드리는 검증된 단계를 따라하면 기술적인 지식 없이도 삭제된 파일을 빠르고 쉽게 복구할 수 있습니다!

오늘 Microsoft Teams 오류가 발생했나요? 이 단계별 Microsoft Teams 문제 해결 가이드를 통해 오류를 빠르게 해결하기 위한 첫 번째 점검 사항을 확인하세요. 연결, 캐시 및 업데이트 문제를 신속하게 해결하여 다시 원활한 채팅을 시작하세요.

Microsoft Teams 회의 참가 오류로 어려움을 겪고 계신가요? 바로가기 링크를 통해 검증된 해결 방법을 확인해 보세요. 기술적인 지식이 없어도 원활하게 회의에 참가할 수 있는 빠른 해결법입니다!

Wi-Fi 환경에서 Microsoft Teams 화상 회의 시 렉 현상이 발생하시나요? 이 완벽 문제 해결 가이드는 신속한 해결 방법, 고급 팁, Wi-Fi 최적화 방법을 제공하여 선명한 화상 통화를 즉시 복원할 수 있도록 도와줍니다.

Outlook에서 Microsoft Teams 추가 기능이 사라져서 답답하신가요? Teams와 Outlook을 원활하게 통합하는 주요 원인과 간편한 단계별 해결 방법을 알아보세요. 최신 버전에서 모두 작동합니다!

Microsoft Teams 상태가 '자리 비움'으로 고정되어 답답하신가요? 유휴 시간 초과 및 전원 설정과 같은 주요 원인과 '사용 가능' 상태로 빠르게 되돌리는 단계별 해결 방법을 알아보세요. 최신 Teams 기능이 반영되어 업데이트되었습니다.

Mac, MacBook Air 및 MacBook Pro용 Microsoft Teams를 다운로드하는 가장 간단한 방법을 알아보세요. 최신 버전을 원활하게 설치하기 위한 단계별 지침, 시스템 요구 사항 및 문제 해결 팁을 제공합니다. 지금 시작하세요!

Microsoft Teams Mac 오류 또는 키체인 문제로 어려움을 겪고 계신가요? macOS에서 원활한 협업을 재개할 수 있도록 검증된 단계별 문제 해결 방법을 확인해 보세요. 빠른 해결 방법을 소개합니다!

데스크톱, 모바일 또는 웹에서 ID와 암호를 사용하여 Microsoft Teams 회의에 간편하게 참여하는 방법을 알아보세요. 초대장 없이도 빠르게 접속할 수 있도록 스크린샷과 함께 단계별 지침을 제공합니다!